2021CISP-PTE知识类:Web安全(3.2)

摘要:本文是2021年CISP-PTE知识类:Web安全(3.2),2021年CISP-PTE7月起归于CISP认证体系的专业方向,每月会开考一次,具体时间请考生直接联系授权机构。为了方便考生备考,建议考生了解CISP-PTE知识体系大纲的相关内容。

2021CISP-PTE(注册渗透测试工程师)考试内容以考试大纲为基础,如有考生想要参加并获得CISP-PTE认证,建议先了解考纲,下文就是小编整理的CISP-PTE知识类:Web安全(3.2),可供考生参考。

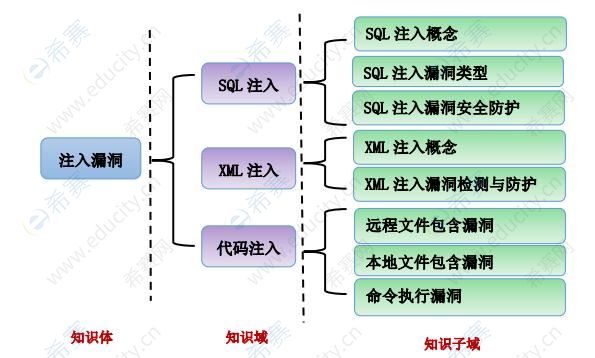

3.2 知识体:注入漏洞

图 3-2:知识体:注入漏洞

3.2.1 知识域:SQL 注入

所谓 SQL 注入,就是通过把 SQL 命令插入到 Web 表单提交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行指定的 SQL 语句。具体来说,它是利用现有应用程序,将 SQL 语句注入到后台数据库引擎执行的能力,它可以通过在 Web 表单中输入 SQL 语句得到一个存在安全漏洞的网站上的数据,而不是按照设计者意图去执行 SQL 语句。

知识子域:SQL 注入的概念

了解 SQL 注入漏洞原理

了解 SQL 注入漏洞对于数据安全的影响

掌握 SQL 注入漏洞的方法

知识子域:SQL 注入的类型

了解常见数据库的 SQL 查询语法

掌握 MSSQL,MYSQL,ORACLE 数据库的注入方法

掌握 SQL 注入漏洞的类型

知识子域:SQL 注入的安全防护

掌握 SQL 注入漏洞修复和防范方法

掌握一些 SQL 注入漏洞检测工具的使用方法

3.2.2 知识域:XML 注入

XML 外部实体注入(XML External Entity),XML 用于标记电子文件使其具有结构性的标记语言,可以用来标记数据、定义数据类型,是一种允许用户对自己的标记语言进行定义的源语言。XML 文档结构包括 XML 声明、DTD 文档类型定义(可选)、文档元素。当允许引用外部实体时,通过构造恶意内容,可导致读取任意文件、执行系统命令、探测内网端口等危害。

知识子域:XML 注入概念

了解什么是 XML 注入漏洞

了解 XML 注入漏洞产生的原因

知识子域:XML 注入漏洞检测与防护

掌握 XML 注入漏洞的利用方式

掌握如何修复 XML 注入漏洞

3.2.3 知识域:代码注入

知识子域:远程文件包含漏洞(RFI)

即服务器通过 PHP 的特性(函数)去包含任意文件时,由于要包含的这个文件来源过滤不严格,从而可以去包含一个恶意文件,攻击者就可以远程构造一个特定的恶意文件达到攻击目的。

了解什么是远程文件包含漏洞。

了解远程文件包含漏洞所用到的函数。

掌握远程文件包含漏洞的利用方式。

掌握远程文件包含漏洞代码审计方法。

掌握修复远程文件包含漏洞的方法。

知识子域:本地文件包含漏洞(LFI)

文件包含漏洞的产生原因是 PHP 语言在通过引入文件时,引用的文件名,用户可控,由于传入的文件名没有经过合理的校验,或者校验被绕过,从而操作了预想之外的文件,就可能导致意外的文件泄露甚至恶意的代码注入。当被包含的文件在服务器本地时,就形成的本地文件包含漏洞。了解 PHP 脚本语言本地文件包含漏洞形成的原因,通过代码审计可以找到漏洞,并且会修复该漏洞。

了解什么是本地文件包含漏洞。

了解本地文件包含漏洞产生的原因。

掌握本地文件包含漏洞利用的方式。

了解 PHP 语言中的封装协议。

掌握本地文件包含漏洞修复方法。

知识子域:命令执行漏洞(Command Injection)

Command Injection,即命令注入攻击,是指这样一种攻击手段,黑客通过把 HTML 代码输入一个输入机制(例如缺乏有效验证限制的表格域)来改变网页的动态 生成的内容。使用系统命令是一项危险的操作,尤其在你试图使用远程数据来构造要执行的命令时更是如此。如果使用了被污染数据,命令注入漏洞就产生了。

了解什么是命令注入漏洞。

了解命令注入漏洞对系统安全产生的危害。

掌握脚本语言中可以执行系统命令的函数。

了解第三方组件存在的代码执行漏洞,如 struts2。

掌握命令注入漏洞的修复方法。

更多备考信息尽在希赛网CISP频道-考试辅导栏目,敬请期待……