2013下半年软件设计师上午真题(一)

摘要:下面是关于2013下半年软件设计师上午真题第一部分内容。点击查看完整版2013下半年软件设计师上午真题汇总。

>>>2017年软件设计师网络课堂课

>>>软件设计师历年真题题库

>>>2017年软件设计师考试指南

下面是关于2013下半年软件设计师上午真题第一部分内容。点击查看完整版2013下半年软件设计师上午真题汇总。

● 在程序执行过程中,Cache与主存的地址映像由__(1)__。

(1)A.硬件自动完成

B.程序员调度

C.操作系统管理

D.程序员与操作系统协同完成

● 指令寄存器的位数取决于__(2)__

(2)A.存储器的容量

B.指令字长

C.数据总线的宽度

D.地址总线的宽度

● 若计算机存储数据采用的是双符号为(00表示正号、11表示负号),两个符号相同的数相加时,如果运算结果的两个符号位经 ( )运算得1,则可断定这两个数相加的结果产生了溢出。

(3)A.逻辑与

B.逻辑或

C.逻辑同或

D.逻辑异或

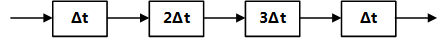

● 某指令流水线由4段组成,各段所需要的时间如下图所示。连续输出8条指令时的吞吐率(单位时间内流水线所完成的任务数或输出的结果数)为( )。

(4)A.8/56Δt

B.8/32Δt

C.8/28Δt

D.8/24Δt

● __(5)__不是RISC的特点。

(5)A.指令种类丰富

B.高效的流水线操作

C.寻址方式较少

D.硬布线控制

● 在面向对象技术中,( )定义了超类和子类之间的关系,子类中以更具体的方式实现从父类继承来的方法称为( ),不同类的对象通过( )相互通信。

(6)A.覆盖

B.继承

C.消息

D.多态

(7)A.覆盖

B.继承

C.消息

D.多态

(8)A.覆盖

B.继承

C.消息

D.多态

● 弱类型的语言(动态类型语言)是指不需要进行变量/对象类型声明的语言。( )属于弱类型语言。

(9)A.Java

B.C/C++

C.Python

D.C#

● 若某计算机字长为32位,内存容量为2GB,按字编址,则可寻址范围为( )。

(10)A.1024M

B.1GB

C.512M

D.2GB

● 下列网络攻击行为中,属于DoS攻击的是( )。

(11)A.特洛伊木马攻击

B.SYN Flooding攻击

C.端口欺骗攻击

D.IP欺骗攻击

● PKI体制中,保证数字证书不被篡改的方法是( )。

(12)A.用CA的私钥对数字证书签名

B.用CA的公钥对数字证书签名

C.用证书主人的私钥对数字证书签名

D.用证书主人的公钥对数字证书签名

● 下列算法中,不属于公开密钥加密算法的是( )。

(13)A.ECC

B.DSA

C.RSA

D.DES

● 矢量图是常用的图形图像表示形式,( )是描述矢量图的基本组成单位。

(14)A.像素

B.像素点

C.图元

D.二进制位

● 视频信息是连续的图像序列,( )是构成视频信息的基本单元。

(15)A.帧

B.场

C.幅

D.像素

● 以下多媒体素材编辑软件中,( )主要用于动画编辑和处理。

(16)A.WPS

B.Xara3D

C.PhotoShop

D.Cool Edit Pro

● 为说明某一问题,在学术论文中需要引用某些资料。以下叙述中,( )是不正确的。

(17)A.既可引用发表的作品,也可引用未发表的作品

B.只能限于介绍、评论作品

C.只要不构成自己作品的主要部分,可适当引用资料

D.不必征得原作者的同意,不需要向他支付报酬

● 以下作品中,不适用或不受著作权法保护的是( )。

(18)A.某教师在课堂上的讲课

B.某作家的作品《红河谷》

C.较高人民法院组织编写的《行政诉讼案例选编》

D.国务院颁布的《计算机软件保护条例》

● 以下关于数据流图中基本加工的叙述,不正确的是( )。

(19)A.对每一个基本加工,必须有一个加工规格说明

B.加工规格说明必须描述把输入数据流变换为输出数据流的加工规则

C.加工规格说明必须描述实现加工的具体流程

D.决策表可以用来表示加工规格说明

● 在划分模块时,一个模块的作用范围应该在其控制范围之内。若发现其作用范围不在其控制范围内,则( )不是适当的处理方法。

(20)A.将判定所在模块合并到父模块中,使判定处于较高层次

B.将受判定影响的模块下移到控制范围内

C.将判定上移到层次较高的位置

D.将父模块下移,使判定处于较高层次

● 针对“关键职员在项目未完成时就跳槽”的风险,最不合适的风险管理策略是( )。

(21)A.对每一个关键性的技术人员,要培养后备人员

B.建立项目组,以使大家都了解有关开发活动的信息

C.临时招聘具有相关能力的新职员

D.对所有工作组织细致的评审

● 程序运行过程中常使用参数在函数(过程)间传递消息,引用调用传递的是实参的( )。

(22)A.地址

B.类型

C.名称

D.值

● 已知文法G:S->A0|B1,A->S1|1,B->S0|0,其中S是开始符号。从S出发可以推导出( )。

(23)A.所有由0构成的字符串

B.所有由1构成的字符串

C.某些0和1个数相等的字符串

D.所有0和1个数不同的字符串

● 算术表达式a+(b-c)*d的后缀式是( )(-、+、*表示算术的减、加、乘运算,运算符的优先级和结合性遵循惯例)。

(24)A.bc-d*a+

B.abc-d*+

C.ab+c-d*

D.abcd-*+

● 假设系统采用PV操作实现进程同步与互斥,若有n个进程共享一台扫描仪,那么当信号量S的值为-3时,表示系统中有( )个进程等待使用扫描仪。

(25)A.0

B.n-3

C.3

D.n

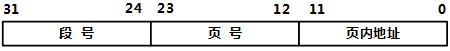

● 假设段页式存储管理系统中的地址结构如下图所示,则系统中( )。

(26)A.页的大小为4K,每个段的大小均为4096个页,最多可有256个段

B.页的大小为4K,每个段的最大允许有4096个页,最多可有256个段

C.页的大小为8K,每个段的大小均为2048个页,最多可有128个段

D.页的大小为8K,每个段的最大允许有2048个页,最多可有128个段

● 某文件管理系统采用位示图(bitmap)记录磁盘的使用情况。如果系统的字长为32位,磁盘物理块的大小为4MB,物理块依次编号为:0、1、2、…,位示图字依次编号为:0、1、2、…,那么16385号物理块的使用情况在位示图中的第( )个字中描述;如果磁盘的容量为1000GB,那么位示图需要( )个字来表示。

(27)A.128

B.256

C.513

D.1024

(28)A.1200

B.3200

C.6400

D.8000

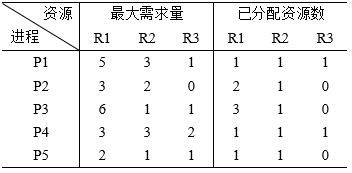

● 假设系统中有三类互斥资源R1、R2和R3,可用资源分别为10、5和3。在T0时刻系统中有P1、P2、P3、P4和P5五个进程,这些进程对资源的最大需求量和已分配资源数如下表所示,此时系统剩余的可用资源数分别为(27);如果进程按(28)序列执行,那么系统状态是安全的。

(29)A.1、1和0

B.1、1和1

C.2、1和0

D.2、0和1

(30)A.P1->P2->P4->P5->P3

B.P5->P2->P4->P3->P1

C.P4->P2->P1->P5->P3

D.P5->P1->P4->P2->P3

● 系统可维护性的评价指标不包括( )。

(31)A.可理解性

B.可测试性

C.可移植性

D.可修改性

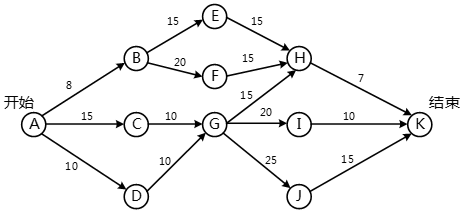

● 下图是一个软件项目的活动图,其中顶点表示项目里程碑,连接顶点的边表示包含活动,则里程碑( )在关键路径上,若在实际项目进展中,活动AD在活动AC开始3天后才开始,而完成活动DG过程中,由于有临时事件发生,实际需要15天才能完成,则完成该项目的最短时间比原计划多了( )天。

(32)A.B

B.C

C.D

D.I

(33)A.8

B.3

C.5

D.6

● 逆向工程从源代码或目标代码中提取设计信息,通常在原软件生命周期的( )阶段进行。

(34)A.需求分析

B.软件设计

C.软件测试

D.软件维护

● SEI能力成熟度模型(SEICMM)把软件开发企业分为5个成熟度级别,其中( )重点关注产品和过程质量。

(35)A.级别2:重复级

B.级别3:确定级

C.级别4:管理级

D.级别5:优化级

延伸阅读

软考备考资料免费领取

去领取

- 0

- 8

- 9

专注在线职业教育25年

专注在线职业教育25年

扫描二维码

扫描二维码

扫描二维码

扫描二维码