2005年上半年数据库系统工程师考试上午真题(二)

摘要:以下是由希赛网整理的2005年上半年数据库系统工程师考试上午真题,希望对大家备考有所帮助。

以下是由希赛网整理的2005年上半年数据库系统工程师考试上午真题,希望对大家备考有所帮助。

(39)A.abcd*+-

B.abc+*d-

C.abc*+d-

D.-+*abcd

● 若二叉树的先序遍历序列为ABDECF,中序遍历序列DBEAFC,则其后序遍历序列为__(40)__。

(40)A.DEBAFC

B.DEFBCA

C.DEBCFA

D.DEBFCA

● 无向图中一个顶点的度是指图中__(41)__。

(41)A.通过该顶点的简单路径数

B.通过该顶点的回路数

C.与该顶点相邻的顶点数

D.与该顶点连通的顶点数

● 利用逐点插入法建立序列(50,72,43,85,75,20,35,45,65,30)对应的二叉排序树以后,查找元素30要进行__(42)__次元素间的比较。

(42)A.4

B.5

C.6

D.7

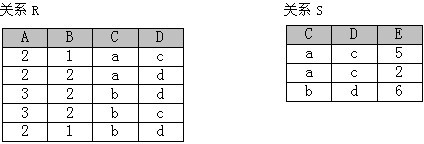

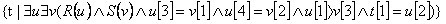

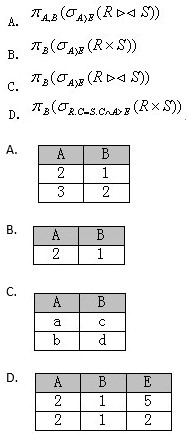

● 设有如下关系:  与元组演算表达式

与元组演算表达式

等价的关系代数表达式是__(43)__,关系代数表达式R÷S的运算结果是__(44)__。

● 设关系模式R(A,B,C),下列结论错误的是__(45)__。

(45)A.若A→B, B→C,则A→C

B.若A→B, A→C,则A→BC

C.若BC→A,则B→A,C→A

D.若B→A ,C→A,则BC→A

● 允许取空值但不允许出现重复值的约束是__(46)__。

(46)A.NULL

B.UNIQUE

C.PRIMARY KEY

D.FOREIGN KEY

● 存在非主属性对码的部分依赖的关系模式是__(47)__。

(47)A.1NF

B.2NF

C.3NF

D.BCNF

● 在某学校的综合管理系统设计阶段,教师实体在学籍管理子系统中被称为“教师”,而在人事管理子系统中被称为“职工”,这类冲突被称之为__(48)__。

(48)A.语义冲突

B.命名冲突

C.属性冲突

D.结构冲突

● 新开发的数据库管理系统中,数据库管理员张工发现被用户频繁运行的某个查询处理程序使用了多个表的连接,产生这一问题的原因在于__(49)__。在保证该处理程序功能的前提下提高其执行效率,他应该__(50)__。

(49)A.需求分析阶段对用户的信息要求和处理要求未完全掌握

B.概念结构设计不正确

C.逻辑结构设计阶段未能对关系模式分解到BCNF

D.物理设计阶段未能正确选择数据的存储结构

(50)A.建立该查询处理程序所用到表的视图,并对程序作相应的修改

B.建立查询处理程序所用到表进行必要的合并,并对程序作相应的修改

C.修改该程序以减少所使用的表

D.尽可能采用嵌套查询实现该程序的功能

● 分布式数据库中,__(51)__是指各场地数据的逻辑结构对用户不可见。

(51)A.分片透明性

B.场地透明性

C.场地自治

D.局部数据模型透明性

● 数据仓库通过数据转移从多个数据源中提取数据,为了解决不同数据源格式上的不统一,需要进行__(52)__操作。

(52)A.简单转移

B.清洗

C.集成

D.聚集和概括

● 不常用作数据挖掘的方法是__(53)__。

(53)A.人工神经网络

B.规则推导

C.遗传算法

D.穷举发

● __(54)__能保证不产生死锁。

(54)A.两段锁协议

B.一次封锁法

C.2级封锁法协议

D.3级封锁协议

● __(55)__,数据库处于一致性状态。

(55)A.采用静态副本恢复后

B.事务执行过程中

C.突然断电后

D.缓冲区数据写入数据库后

● 一个事务执行过程中,其正在访问的数据被其他事务所修改,导致处理结果不正确,这是由于违背了事务的__(56)__而引起的。

(56)A.原子性

B.一致性

C.隔离性

D.持久性

● PC机处理人耳能听得到的音频信号,其频率范围是__(57)__。

(57)A.80~3400Hz

B.300~3400Hz

C.20~20kHz

D.20~44.1kHz

● 电视系统采用的颜色空间中,其亮度信号和色度信号是相分离的。下列颜色空间中,)不属于电视系统的颜色空间。

(58)A.YUV

B.YIQ

C.YcbCr

D.HSL

● 双层双面只读DVD盘片的存储容量可以达到__(59)__。

(59)A.4.7GB

B.8.5GB

C.17GB

D.6.6GB

● 静态图像压缩标准JPEG2000中使用的是__(60)__算法。

(60)A.K-L变换

B.离散正弦变换

C.离散余弦变换

D.离散小波变换

● 一个局域网中某台主机的IP地址为176.68.160.12,使用22位作为网络地址,那么该局域网的子网掩码为__(61)__,最多可以连接的主机数为__(62)__。

(61)A.255.255.255.0

B.255.255.248.0

C.255.255.252.0

D.255.255.0.0

(62)A.254

B.512

C.1022

D.1024

● 以下选项中,可以用于Internet信息服务器远程管理的是__(63)__。

(63)A.Telnet

B.RAS

C.FTP

D.SMTP

● 在TCP/IP网络中,为各种公共服务保留的端口号范围是__(64)__。

(64)A.1~255

B.1~1023

C.1~1024

D.1~65535

● 在以下网络应用中,要求带宽较高的应用是__(65)__。

(65)A.可视电话

B.数字电视

C.拨号上网

D.收发邮件

● DOM is a platform-and language-__(66)__API that allows programs and scripts to dynamically access and update the content, structure and style of WWW docements (currently,definitions for HTML and XML documents are part of the specification).The document can be further processed and the results of that processing can be incprporated back into the presented __(67)__.DOM is a __(68)__-based API to documents ,which requires the whole document to be represented in __(69)__while processing it .A simpler alternative to DOM is the event –based SAX,which can be used to process very large __(70)__documents that do not fit info the memory available for processing.

(66)A.specific

B.neutral

C.contained

D.related

(67)A.text

B.image

C.page

D.graphic

(68)A.table

B.tree

C.control

D.event

(69)A.document

B.processor

C.disc

D.memory

(70)A.XML

B.HTML

C.script

D.web

● Melissa and LoveLetter made use of the trust that exists between friends or colleagues.Imagine receiving an __(71)__from a friend who asks you to open it.This is what happens with Melissa and several other similar email __(72)__.Upon running ,such worms usually proceed to send themselves out to email addresses from the vicitm’s address book,previous emails,web pages__(73)__.

As administrators seek to bolock dangerous email attachments through the recognition of well-known __(74)__,virus writers use other extensions to circumvent such protection.Executable (.exe)files are renamed to .bat and NaNd plus a whole list of other extensions and will still run and successfully infect target users.

Frequently ,hackers try to penetrate networks by sending an attachment that looks like a flash movie ,which,while displaying some cute animation ,simultaneously runs commands in the background to steal your passwords and give the __(75)__access to your network.

(71)A.attachment

B.packet

C.datagram

D.message

(72)A.virtual

B.virus

C.worms

D.bacteria

(73)A.memory

B.caches

C.ports

D.registers

(74)A.names

B.cookies

C.software

D.extensions

(75)A.cracker

B.user

C.customer

D.client

延伸阅读

软考备考资料免费领取

去领取

- 0

- 8

- 9

专注在线职业教育25年

专注在线职业教育25年

扫描二维码

扫描二维码

扫描二维码

扫描二维码