2009年下半年电子商务设计师考试上午真题(一)

摘要:软考电子商务设计师是每年的下半年开考,备考的考生们可结合教程以及历年真题复习,如有必要也可考虑培训>>>点击进入电子商务设计师在线网络课堂。以下是由希赛网整理的2009年下半年电子商务设计师考试上午真题,助您备考一臂之力。

软考电子商务设计师是每年的下半年开考,备考的考生们可结合教程以及历年真题复习,如有必要也可考虑培训>>>点击进入电子商务设计师在线网络课堂。以下是由希赛网整理的2009年下半年电子商务设计师考试上午真题,助您备考一臂之力。

● 以下关于CPU的叙述中,错误的是__(1)__。

(1)A.CPU产生每条指令的操作信号并将操作信号送往相应的部件进行控制

B.程序计数器PC除了存放指令地址,也可以临时存储算术/逻辑运算结果

C.CPU中的控制器决定计算机运行过程的自动化

D.指令译码器是CPU控制器中的部件

● 以下关于CISC(Complex Instruction Set Computer,复杂指令集计算机)和RISC(Reduced Instruction Set Computer,精简指令集计算机)的叙述中,错误的是__(2)__。

(2)A.在CISC中,其复杂指令都采用硬布线逻辑来执行

B.采用CISC技术的CPU,其芯片设计复杂度更高

C.在RISC中,更适合采用硬布线逻辑执行指令

D.采用RISC技术,指令系统中的指令种类和寻址方式更少

● 以下关于校验码的叙述中,正确的是__(3)__。

(3)A.海明码利用多组数位的奇偶性来检错和纠错

B.海明码的码距必须大于等于1

C.循环冗余校验码具有很强的检错和纠错能力

D.循环冗余校验码的码距必定为1

● 以下关于Cache的叙述中,正确的是__(4)__。

(4)A.在容量确定的情况下,替换算法的时间复杂度是影响Cache命中率的关键因素

B.Cache的设计思想是在合理成本下提高命中率

C.Cache的设计目标是容量尽可能与主存容量相等

D.CPU中的Cache容量应大于CPU之外的Cache容量

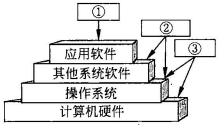

● 操作系统是裸机上的第一层软件,其他系统软件(如__(5)__等)和应用软件都是建立在操作系统基础上的。下图①②③分别表示__(6)__。

(5)A.编译程序、财务软件和数据库管理系统软件

B.汇编程序、编译程序和Java解释器

C.编译程序、数据库管理系统软件和汽车防盗程序

D.语言处理程序、办公管理软件和气象预报软件

(6)A.应用软件开发者、最终用户和系统软件开发者

B.应用软件开发者、系统软件开发者和最终用户

C.最终用户、系统软件开发者和应用软件开发者

D.最终用户、应用软件开发者和系统软件开发者

● 下列智力成果中,能取得专利权的是__(7)__。

(7)A.计算机程序代码

B.游戏的规则和方法

C.计算机算法

D.用于控制测试过程的程序

● 软件权利人与被许可方签订一份软件使用许可合同。若在该合同约定的时间和地域范围内,软件权利人不得再许可任何第三人以此相同的方法使用该项软件,但软件权利人可以自己使用,则该项许可使用是__(8)__。

(8)A.许可使用

B.独占许可使用

C.普通许可使用

D.部分许可使用

● 多媒体中的“媒体”有两重含义,一是指存储信息的实体;二是指表达与传递信息的载体。__(9)__是存储信息的实体。

(9)A.文字、图形、磁带、半导体存储器

B.磁盘、光盘、磁带、半导体存储器

C.文字、图形、图像、声音

D.声卡、磁带、半导体存储器

● RGB8:8:8表示一帧彩色图像的颜色数为__(10)__种。

(10)A.23

B.28

C.224

D.2512

● 位图与矢量图相比,位图__(11)__。

(11)A.占用空间较大,处理侧重于获取和复制,显示速度快

B.占用空间较小,处理侧重于绘制和创建,显示速度较慢

C.占用空间较大,处理侧重于获取和复制,显示速度较慢

D.占用空间较小,处理侧重于绘制和创建,显示速度快

● 在采用结构化方法进行系统分析时,根据分解与抽象的原则,按照系统中数据处理的流程,用__(12)__来建立系统的逻辑模型,从而完成分析工作。

(12)A.E-R图

B.数据流图

C.程序流程图

D.软件体系结构

● 面向对象开发方法的基本思想是尽可能按照人类认识客观世界的方法来分析和解决问题,__(13)__方法不属于面向对象方法。

(13)A.Booch

B.Coad

C.OMT

D.Jackson

● 确定构建软件系统所需要的人数时,无需考虑__(14)__。

(14)A.系统的市场前景

B.系统的规模

C.系统的技术复杂性

D.项目计划

● 许多程序设计语言规定,程序中的数据都必须具有类型,其作用不包括__(15)__。

(15)A.便于为数据合理分配存储单元

B.便于对参与表达式计算的数据对象进行检查

C.便于定义动态数据结构

D.便于规定数据对象的取值范围及能够进行的运算

● 以下关于C/C++语言指针变量的叙述中,正确的是__(16)__。

(16)A.指针变量可以是全局变量也可以是局部变量

B.必须为指针变量与指针所指向的变量分配相同大小的存储空间

C.对指针变量进行算术运算是没有意义的

D.指针变量必须由动态产生的数据对象来赋值

● 将高级语言源程序翻译为机器语言程序的过程中常引入中间代码。以下关于中间代码的叙述中,错误的是__(17)__。

(17)A.不同的高级程序语言可以产生同一种中间代码

B.使用中间代码有利于进行与机器无关的优化处理

C.使用中间代码有利于提高编译程序的可移植性

D.中间代码与机器语言代码在指令结构上必须一致

● 电子商务技术支持的四个层次分别是:①报文和信息传播层,②贸易服务层,③网络层,④多媒体信息发布层,层次顺序自底向上是__(18)__。

(18)A.④③②①

B.①②③④

C.②①④③

D.③④①②

● 小王访问某电子商务网站,生成有效订单,并通过信用卡完成在线支付。此过程不涉及__(19)__。

(19)A.资金流

B.信息流

C.物流

D.商流

● 智能代理的生命周期中,把代理的多个组件绑定在一起的阶段称为__(20)__。

(20)A.代理建设

B.代理绑定

C.代理初始化

D.代理执行

● 以下关于EDI集中式网络拓扑结构的叙述中,错误的是__(21)__。

(21)A.能够满足实时EDI的要求

B.信箱系统运行维护方便

C.信箱系统互连相对简单

D.软件系统易于升级开发

● __(22)__解决EDI系统与用户所属的其他应用系统之间的接口。

(22)A.用户接口模块

B.报文生成及处理模块

C.内部接口模块

D.格式转换模块

● 在网上支付过程中,支付指令送到__(23)__之前,是在Internet上传送的。

(23)A.支付网关

B.客户开户行

C.商家开户行

D.CA认证机构

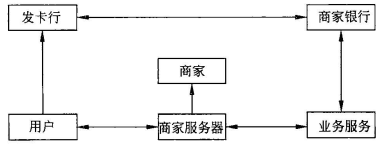

● 在下图所示的简单加密支付模型中,__(24)__负责加密解密用户信用卡信息。

(24)A.发卡行

B.商家银行

C.商家服务器

D.业务服务器

● 使用电子支票支付时,消费者应首先将电子支票发给__(25)__。

(25)A.商家开户行

B.消费者开户行

C.商家

D.支票验证中心

● 采用__(26)__模型,商家可以得知用户的信用卡信息。

(26)A.支付系统无安全措施

B.第三方经纪人支付

C.数字现金支付

D.简单加密支付系统

● __(27)__不属于第三方电子支付工具。

(27)A.财付通

B.诚信通

C.安付通

D.贝宝

● 采用__(28)__支付,能够最大程度地保护用户的隐私权。

(28)A.信用卡

B.借记卡

C.电子支票

D.电子现金

● ERP的核心管理思想就是实现对__(29)__的有效管理。

(29)A.人力资源

B.供应链

C.生产资料

D.财务

● ERP系统中的__(30)__能将用户开发的应用模块集成到系统中。

(30)A.标准应用模块

B.二次开发工具

C.通讯系统

D.系统内核

● __(31)__用来实现分布式系统中可靠、高效、实时的跨平台数据传输。

(31)A.数据访问中间件

B.消息中间件

C.远程过程调用中间件

D.交易中间件

● EAI从集成的深度上来说有三种:①应用系统集成,②数据集成,③业务流程集成,从易到难的顺序是__(32)__。

(32)A.①②③

B.③②①

C.②①③

D.①③②

● 在工作流管理系统的几个组成部分中,__(33)__用来执行单独的流程实例。

(33)A.定义工具

B.工作流执行服务

C.工作流引擎

D.用户界面

● 在VPN使用的加密标准IPSec中,数据加密可使用__(34)__算法。

(34)A.DES

B.RSA

C.MD5

D.S-MIME

● 以下关于数字签名技术的叙述中,错误的是__(35)__。

(35)A.数字签名技术可以确定发送者的身份

B.数字签名技术可以发现数据传输过程中是否被窃取

C.数字签名技术可以发现数据传输过程中是否被篡改

D.数字签名技术可以保证接收者不能伪造对报文的签名

● __(36)__不属于数字签名算法。

(36)A.Schnorr

B.E1Gama1

C.Fiat-Shamir

D.AES

延伸阅读

软考备考资料免费领取

去领取

- 0

- 8

- 9

专注在线职业教育25年

专注在线职业教育25年

扫描二维码

扫描二维码

扫描二维码

扫描二维码