2013年软件评测师考试真题(综合知识)

摘要:希赛网为广大考生整理了2013年软件评测师考试真题,以下为上午综合知识部分,供大家参考学习。

希赛网为广大考生整理了2013年软件评测师考试真题,以下为上午综合知识部分,供大家参考学习。

●在程序执行过程中,Cache与主存的地址映像由__(1)__

(1)A.硬件自动完成

B.程序员调度

C.操作系统管理

D.程序员与操作系统协同完成

●指令寄存器的位数取决于__(2)__

(2)A.存储器的容量

B.指令字长

C.数据总线的宽度

D.地址总线的宽度

●计算机存储数据采用的是双符号位(00表示正号、11表示负号),两个符号相同的数相加时,如果运算结果的两个符号位经__(3)__运算得1,则可断定这两个数相加的结果产生了溢出

(3)A.逻辑与

B.逻辑或

C.逻辑同或

D.逻辑异或

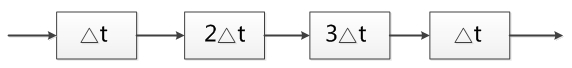

●某指令流水线由4段组成,各段所需要的时间如下图所示。连续输入8条指令时的吞吐率(单位时间内流水线所完成的任务数或输出的结果数)为__(4)__。

(4)A.8/56Δt

B.8/32Δt

C.8/28Δt

D.8/24Δt

●__(5)__不是RISC的特点

(5)A.指令种类丰富

B.高效的流水线操作

C.寻址方式较少

D.硬布线控制

●程序运行过程中常使用参数在函数(过程)间传递信息,引用调用传递的是实参的__(6)__

(6)A.地址

B.类型

C.名称

D.值

●__(7)__不是单元测试主要检查的内容

(7)A.模块接口

B.局部数据结构

C.全局数据结构

D.重要的执行路径

●PKI体制中,保证数字证书不被篡改的方法是__(8)__

(8)A.用CA的私钥对数字证书签名

B.用CA的公钥对数字证书签名

C.用证书主人的私钥对数字证书签名

D.用证书主人的公钥对数字证书签名

●下列算法中,不属于公开密钥加密算法的是__(9)__

(9)A.ECC

B.DSA

C.RSA

D.DES

●为说明某一问题,在学术论文中需要引用某些资料。以下叙述中,__(10)__是不正确的

(10)A.既可引用发表的作品,也可引用未发表的作品

B.只能限于介绍、评论作品

C.只要不构成自己作品的主要部分,可适当引用资料

D.不必征得原作者的同意,不需要向他支付报酬

●以下作品中,不适用或不受著作权法保护的是__(11)__

(11)A.某教师在课堂上的讲课

B.某作家的作品《红河谷》

C.较高人民法院组织编写的《行政诉讼案例选编》

D.国务院颁布的《计算机软件保护条例》

●已知文法G:S—A0|B1,A-S1|1,B-*S0|0,其中S是开始符号。从S出发可以推导出__(12)__

(12)A.所有由0构成的字符串

B.所有由1构成的字符串

C.某些0和1个数相等的字符串

D.所有0和1个数不同的字符串

●算术表达式a+(b-c)*d的后缀式是__(13)__(-、+、*表示算术的减、加、乘运算,运算符的优先级和结合性遵循惯例)

(13)A.bc-d*a+

B.abc-d*+

C.ab+c-d*

D.abcd-*+

●将高级语言程序翻译为机器语言程序的过程中常引入中间代码,好处是__(14)__

(14)A.有利于进行反编译处理

B.有利于进行与机器无关的优化处理

C.尽早发现语法错误

D.可以简化语法和语义分析

●假设某公司营销系统有营销点关系S(营销点,负责人姓名,联系方式)、商品关系P(商品名,条形码,型号,产地,数量,价格),其中,营销点标识S中的每一个元组。每个营销点可以销售多种商品,每一种商品可以由不同的营销点销售。关系S和P的主键分别为__(15)__,S和P的之间联系类型属于__(16)__

(15)A.营销点、商品名

B.营销点、条形码

C.负责人姓名、商品名

D.负责人姓名、条形码

(16)A.1:1

B.1:n

C.n:1

D.n:m

●若有关系R(A,B,C,D,E)和S(B,C,F,G),则R与S自然联结运算后的属性列有__(17)__个,与表达式π1,3,6,7(σ3<6(R S))等价的SQL语句如下:

S))等价的SQL语句如下:

SELECT __(18)__ FROM __(19)__ WHERE __(20)__:

(17)A.5

B.6

C.7

D.9

(18)A.A,R.C,F,G

B.A,C,S.B,S.F

C.A,C,S.B,S.C

D.R.A,R.C,S.B,S.C

(19)A.R

B.S

C.RS

D.R,S

(20)A.R.B=S.B AND R.C=S.C AND R.C<S.B

B.R.B=S.B AND R.C=S.C AND R.C<S.F

C.R.B=S.B OR R.C=S.C OR R.C<S.B

D.R.B=S.B OR R.C=S.C OR R.C<S.F

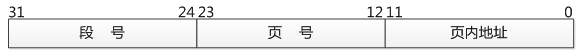

●假设段页式存储管理系统中的地址结构如下图所示,则系统中__(21)__。

(21)A.页的大小为4K,每个段的大小均为4096个页,最多可有256个段

B.页的大小为4K,每个段最大允许有4096个页,最多可有256个段

C.页的大小为8K,每个段的大小均为2048个页,最多可有128个段

D.页的大小为8K,每个段最大允许有2048个页,最多可有128个段

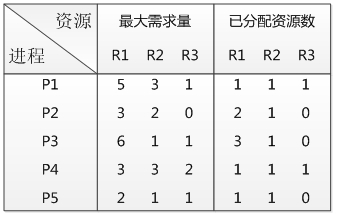

●假设系统中有三类互斥资源Rl、R2和R3,可用资源数分别为10、5和3。在T0时刻系统中有Pl、P2、P3、P4和P5五个进程,这些进程对资源的最大需求量和已分配资源数如下表所示,此时系统剩余的可用资源数分别为__(22)__。如果进程按__(23)__序列执行,那么系统状态是安全的。

(22)A.1、1和0

B.1、1和1

C.2、1和0

D.2、0和1

(23)A.P1→P2→P4→P5→P3

B.P5→P2→P4→P3→P1

C.P4→P2→P1→P5→P3

D.P5→P1→P4→P2→P3

●某文件管理系统采用位示图(bitmap)记录磁盘的使用情况。如果系统的字长为32位,磁盘物理块的大小为4MB,物理块依次编号为:0、1、2、位示图字依次编号为:0、1、2、那么16385号物理块的使用情况在位示图中的第__(24)__个字中描述;如果磁盘的容量为1000GB,那么位示图需要__(25)__个字来表示。

(24)A.128

B.256

C.512

D.1024

(25)A.1200

B.3200

C.6400

D.8000

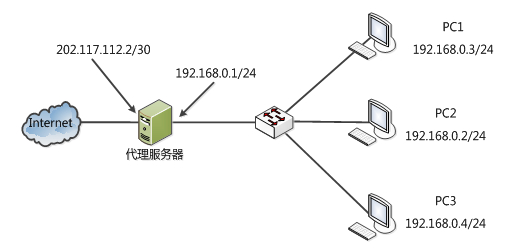

●某单位局域网配置如下图所示,PC2发送到Internet上的报文的源IP地址为__(26)__。

(26)A.192.168.0.2

B.192.168.0.1

C.202.117.112.1

D.202.117.112.2

●在IPv4向IPv6的过渡期间,如果要使得两个IPv6结点可以通过现有的IPv4网络进行通信,则应该使用__(27)__;如果要使得纯IPv6结点可以与纯IPv4结点进行通信,则需要使用__(28)__。

(27)A.堆栈技术

B.双协议栈技术

C.隧道技术

D.翻译技术

(28)A.堆栈技术

B.双协议栈技术

C.隧道技术

D.翻译技术

●POP3协议采用__(29)__模式进行通信,当客户机需要服务时,客户端软件与POP3服务器建立__(30)__连接

(29)A.Browser/Server

B.Client/Server

C.Peer to Peer

D.Peer to Server

(30)A.TCP

B.UDP

C.PHP

D.IP

●采用插入排序算法对n个整数排序,其基本思想是:在插入第i个整数时,前i-1个整数己经排好序,将第i个整数依次和第i-1,i-2,...个整数进行比较,找到应该插入的位置。现采用插入排序算法对6个整数{5.2.4.6.1.3}进行从小到大排序,则需要进行__(31)__次整数之间的比较。对于该排序算法,输入数据具有__(32)__特点时,对整数进行从小到大排序,所需的比较次数最多。

(31)A.9

B.10

C.12

D.13

(32)A.从小到大

B.从大到小

C.所有元素相同

D.随机分布

●软件工程的基本目标是__(33)__。

(33)A.消除软件固有的复杂性

B.开发高质量的软件

C.努力发挥开发人员的创造性潜能

D.推动软件理论和技术的发展

●__(34)__过程模型明确地考虑了开发中的风险。

(34)A.瀑布

B.快速原型

C.V

D.螺旋

●在开发一个字处理软件时,首先快速发布了一个提供基本文件管理、编辑和文档生成功能的版本,接着发布提供更完善的编辑和文档生成功能的版本,最后发布提供拼写和语法检查功能的版本,这里采用了__(35)__过程模型。

(35)A.瀑布

B.快速原型

C.增量

D.螺旋

●在各种不同的软件需求中,__(36)__描述了用户使用产品必须要完成的任务,可以用UML建模语言的__(37)__表示。

(36)A.功能需求

B.非功能需求

C.过程约束

D.设计约束

(37)A.用例图

B.类图

C.状态图

D.序列图

●在结构化分析方法中,数据流图描述数据在系统中如何被传送或变换,反映系统必须完成的逻辑功能,用于__(38)__建模。在绘制数据流图时,__(39)__。

(38)A.数据

B.功能

C.结构

D.行为

(39)A.每个加工至少有一个输入数据流,可以没有输出数据流

B.不允许一个加工有多条数据流流向另一个加工

C.不允许一个加工有两个相同的输出数据流流向两个不同的加工

D.必须保持父图与子图平衡

●确定采用哪种软件体系结构是在__(40)__阶段进行的。

(40)A.需求分析

B.概要设计

C.详细设计

D.软件实现

●以下关于模块化的叙述中,正确的是__(41)__。

(41)A.每个模块的规模越小越好,这样开发每个模块的成本就可以降低了

B.每个模块的规模越大越好,这样模块之间的通信开销就会降低了

C.应具有高内聚和低耦合的性质

D.仅适用于结构化开发方法

●当一个模块直接使用另一个模块的内部数据,或者通过非正常入口转入另一个模块内部,这种模块之间的耦合为__(42)__。

(42)A.数据耦合

B.标记耦合

C.公共耦合

D.内容耦合

●在面向对象技术中,__(43)__是一组具有相同结构、相同服务、共同关系和共同语义的__(44)__集合,其定义包括名称、属性和操作。

(43)A.类

B.对象

C.实例

D.属性

(44)A.类

B.对象

C.实例

D.属性

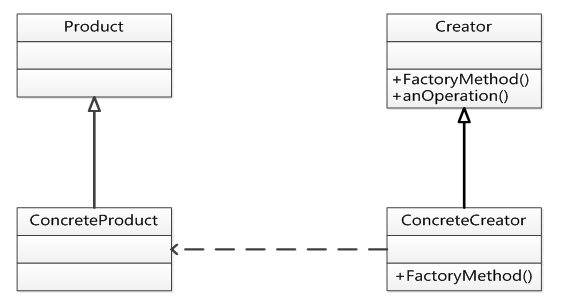

●下图中,类Product和ConcreteProduct的关系是__(45)__类ConcreteCreator和ConceteProduct的关系是__(46)__。

(45)A.继承

B.关联

C.组合

D.依赖

(46)A.继承

B.关联

C.组合

D.依赖

●以下关于建立良好的程序设计风格的叙述中,正确的是__(47)__。

(47)A.程序应简单、清晰、可读性好

B.变量的命名要符合语法

C.充分考虑程序的执行效率

D.程序的注释可有可无

●由于硬件配置的变化,如机型、终端或打印机等导致软件系统需要进行修改维护,这类维护属于__(48)__

(48)A.改正性

B.适应性

C.完善性

D.预防性

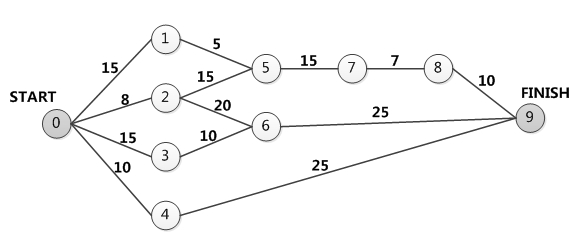

●下图是一个软件项目的活动图,其中顶点表示项目里程碑,连接顶点的边表示包含的活动,则里程碑__(49)__没有按时完成会影响整个项目的讲度。若活动0+2完成后,停止3天才开始活动2+6,则完成整个项目的最少时间是__(50)__天。

(49)A.1

B.2

C.3

D.4

(50)A.53

B.55

C.56

D.57

●某软件系统无需在线容错,也不能采用冗余设计,如果对可靠性要求较高,故障有可能导致严重后果,一般采用__(51)__。

(51)A.恢复块设计

B.N版本程序设计

C.检错技术

D.降低复杂度设计

●软件可靠性管理把软件可靠性活动贯穿于软件开发的全过程,成为软件工程管理的一部分。确定软件可靠性度量活动属于__(52)__阶段。

(52)A.需求分析

B.概要设计

C.详细设计

D.测试阶段

●软件测试的对象不包括__(53)__。

(53)A.软件代码

B.软件开发过程

C.文档

D.数据

●以下关于测试计划的叙述中,不正确的是__(54)__。

(54)A.测试计划能使测试工作顺利进行

B.测试计划能使项目参与人员沟通顺畅

C.测试计划无益于提高软件质量

D.测试计划是软件过程规范化的要求

●以下关于软件测试原则的叙述中,正确的是__(55)__。

(55)A.测试用例只需选用合理的输入数据,不需要选择不合理的输入数据

B.应制定测试计划并严格执行,排除随意性

C.穷举测试是可能的

D.程序员应尽量测试自己的程序

●以下关于测试时机的叙述中,不正确的是__(56)__。

(56)A.应该尽可能早地进行测试

B.软件中的错误暴露得越迟,则修复和改正错误所花费的代价就越高

C.应该在代码编写完成后开始测试

D.项目需求分析和设计阶段需要测试人员参与

●以下不属于软件测试工具的是__(57)__。

(57)A.JMeter

B.LoadRunner

C.JTest

D.JBuilder

●软件的易用性包括__(58)__。

①易理解性②易学习性③易操作性④吸引性⑤依从性

(58)A.①②

B.①②③

C.①②③④

D.①②③④⑤

●黑盒测试不能发现__(59)__。

(59)A.功能错误或者遗漏

B.输入输出错误

C.执行不到的代码

D.初始化和终止错误

●以下关于边界值测试法的叙述中,不正确的是__(60)__。

(60)A.边界值分析法不仅重视输入域边界,而且也必须考虑输出域边界

B.边界值分析法是对等价类划分方法的补充

C.发生在输入输出边界上的错误比发生在输入输出范围的内部的错误要少

D.测试数据应尽可能选取边界上的值,而不是等价类中的典型值或任意值

●白盒测试不能发现__(61)__。

(61)A.代码路径中的错误

B.死循环

C.逻辑错误

D.功能错误

●对于逻辑表达式((a&&b)||c),需要__(62)__个测试用例才能完成条件组合覆盖。

(62)A.2

B.4

C.8

D.16

●为检测系统在长时间运行下是否存在性能瓶颈,应进行__(63)__。

(63)A.负载测试

B.压力测试

C.疲劳强度测试

D.大数据量测试

●以下关于负载压力测试的叙述中,不正确的是__(64)__。

(64)A.负载压力测试用于确认系统是否支持性能需求

B.负载压力测试能得到系统可承受的业务量增长

C.负载压力测试是在一定约束条件下测试系统所能承受的最大负载压力

D.负载压力测试不用于发现不同负载场景下的速度变慢、内存泄露等问题

●测试过程中,正确的测试顺序应该是__(65)__。

①单元测试②集成测试③系统测试

(65)A.①②③

B.③①②

C.②③①

D.③②①

●以下属于静态测试方法的是__(66)__

(66)A.分支覆盖率分析

B.复杂度分析

C.系统压力测试

D.路径覆盖分析

●以下关于集成测试的叙述中,不正确的是__(67)__。

(67)A.在完成软件的概要设计后,即开始制定集成测试计划

B.实施集成测试时需要设计所需驱动和桩

C.桩函数是所测函数的主程序,它接收测试数据并把数据传送给所测试函数

D.常见的集成测试方法包括自顶向下、自底向上、Big-Bang等

●对一段信息生成消息摘要是防止信息在网络传输及存储过程中被篡改的基本手段,__(68)__不属于生成消息摘要的基本算法。

(68)A.MD5

B.RSA

C.SHA-1

D.SHA-256

●软件系统的安全性是信息安全的一个重要组成部分,针对程序和数据的安全性测试与评估是软件安全性测试的重要内容,__(69)__不属于安全性测试与评估的基本内容。

(69)A.用户认证机制

B.加密机制

C.系统能承受的并发用户量

D.数据备份与恢复手段

●模拟攻击试验是一种基本的软件安全性测试方法,以下关于模拟攻击试验的叙述中,正确的是__(70)__。

(70)A.模拟攻击试验必须借助于特定的漏洞扫描器才能完成

B.对安全测试来说,模拟攻击试验是一组特殊的白盒测试案例,必须在充分了解系统安全机制的软件组成基础上,才能进行相应攻击试验的设计与试验

C.缓冲区溢出攻击是一种常见的模拟攻击试验,此类攻击者通常通过截获含有身份鉴别信息或授权请求的有效消息,将该消息进行重演

D.服务拒绝攻击是一种常见的模拟攻击试验,此类攻击者通常通过向服务器发送大量虚假请求,使得服务器功能不能正常执行

●There is nothing in this world constant but inconstancy.—SWIFT Project after project designs a set of algorithms and then plunges into construction of customer-deliverable software on a schedule that demands delivery of the first thing built.

In most projects,the first system built is __(71)__ usable.It may be too slow,too big,awkward to use,or all three.There is no __(72)__ but to start again,smarting but smarter,and build a redesigned version in which these problems are solved.The discard and __(73)__ may be done in one lump,or it may be done piece-by-piece.But all large-system experience shows that it will be done.Where a new system concept or new technology is used,one has to build a system to throw away,for even the best planning is not so omniscient(全知的)as to get it right the first time.

The management question,therefore,is not whether to build a pilot system and throw it away.You will do that.The only question is whether to plan in advance to build a __(74)__,or to promise to deliver the throwaway to customers.Seen this way,the answer is much clearer.Delivering that throwaway to customers buys time,but it does so only at the __(75)__ of agony(极大痛苦)for the user,distraction for the builders while they do the redesign,and a bad reputation for the product that the best redesign will find hard to live down.

Hence plan to throw one away;you will,anyhow.

(71)A.almost

B.often

C.usually

D.barely

(72)A.alternative

B.need

C.possibility

D.solution

(73)A.design

B.redesign

C.plan

D.build

(74)A.throwaway

B.system

C.software

D.product

(75)A.worth

B.value

C.cost

D.invaluable

延伸阅读

软考备考资料免费领取

去领取

- 0

- 9

- 8

专注在线职业教育25年

专注在线职业教育25年

扫描二维码

扫描二维码

扫描二维码

扫描二维码